Berechtigungskonzept – oder doch eher Harakiri?

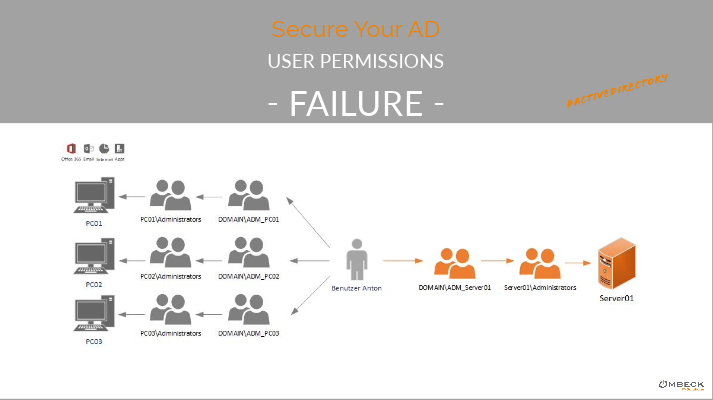

Ich liebe meinen Job – ohne Einschränkungen. Und trotzdem gibt es Situationen, da möchte ich auch einfach mal weglaufen. Situationen, in denen ich das abgebildete Szenario in echt bei einem Kunden vor mir sehe. Ich laufe natürlich nicht weg, aber es zeigt mir mal wieder, wie weit meine Wunschvorstellung von der Realität entfernt ist.

Und da ich dieses Szenario in den letzten Wochen nicht nur einmal gesehen habe, gibt es jetzt diesen Post. Er ist für alle, denen diese Art der Berechtigung bekannt vorkommt.

Was ist daran jetzt denkwürdig und sollte jedem Admin / Sicherheitsverantwortlichen sofort auffallen?

- Keine Trennung von Admin- und Benutzerkonten.

- Gleiches Benutzerkonto ist auf mehreren Workstations lokaler Administrator.

- Gleiches Benutzerkonto zur Administration für Workstation und Server.

Einfacher kann man es potentiellen Angreifern wohl nicht machen. Zumal durch eine Kombination aus Tiering, LAPS und Restricted Groups sehr gut und relativ schnell eine enorme Erhöhung der Sicherung möglich ist. Um es nochmal ganz deutlich zu sagen, wer so berechtigt, handelt aus meiner Sicht grob fahrlässig.

Nachdem man sich ja nicht auf das Negative fokussieren soll, kommt hier noch das Positive:

- Die Benutzer sind nicht direkt den lokalen Administratoren hinzugefügt, sondern über eine AD-Gruppe. Perfekt wäre es, wenn per Restricted Groups das Hinzufügen weiterer Accounts direkt in die Gruppe der lokalen Administratoren verhindert wird.

- Es gibt Namenskonventionen für Gruppen. Auch wenn die bei mir definitiv anders ausfallen würden.

Wer sich nicht sicher ist, der sollte seine aktuelle Berechtigungsvergabe prüfen. Nicht alles, was heute eingerichtet ist, war so einmal geplant. Für alle, bei denen mindestens ein Punkt zutrifft: Bitte kümmert Euch! Ich habe dazu eine Menge Informationen gepostet. Wenn Euch Zeit, Manpower oder das Know-How fehlt, dann sucht Euch bitte kurzfristig Unterstützung.